-

FORENSICS 시작하기 - 기초 개념 01 :: 암호란?SECURITY/FORENSICS 2020. 9. 10. 18:00

0. 암호란?

암호(cipher 또는 cypher. cryptography) 는 그리스어의 비밀이란 뜻의 크립토스(Cryptos) 가 어원으로 알려져 있다.

간단히 말하자면 중요한 정보를 다른 사람들이 보지 못하도록 막는 기술들의 총칭이다.

1. 고대 암호

암호학에서 고대 암호란 과거에 사용되었으나 지금은 거의 사용하지 않는 암호 방식이다.

1.1 카이사르 암호(Caesar cipher)

: 로마 장군 카이사르가 썼던 암호로, 키워드는 '평행이동'. 치환 암호의 일종

평문(plaintext)에서 사용하고 있는 알파벳을 암호키 k 개만큼 평행이동시켜 암호화하는 것이다.

예를 들어, 평문 key 를 암호키 3 으로 암호화한다면 nhb 임을 알 수 있다. (3자리씩 옆으로 이동)

1.2 치환 암호(substitution cipher)

일정한 법칙에 따라 평문의 문자를 다른 문자 단위로 '치환', 즉 바꾸는 방식이다.

여기서 바뀌는 대상은 비트, 문자, 여러 문자의 덩어리 등 제한이 없다.

가장 대표적인 치환 암호에는 앞서 살펴본 카이사르 암호가 있다.

하나의 문자가 다른 하나의 문자로 바뀌는 ‘단일치환암호(monoalphabetic substitution cipher)’와

하나의 문자가 여러 개의 문자로 바뀌는 ‘다중치환암호(polyalphabetic substitution cipher)’가 있다.

1.3 전치 암호(transposition cipher)

역사상 가장 먼저 나타난 암호로, 문자의 위치를 바꾸어 암호화하는 방식이다.

간단히 말해서 평문을 두고 어떤 규칙에 따라 뒤섞는 것이다.

가장 대표적인 전치 암호에는 스키테일(Scytale) 이 있다.

같은 굵기의 원통형 막대를 나눠 가져서 그 원통형 막대에 폭이 좁고 긴 양피지 리본을 감고 평문을 쓰고, 해독할 때 같은 막대에 감아서 읽는 방법이다.

또한, 다양한 영화 (다빈치 코드, 해리포터, 이스케이프 룸 등) 의 소재로 쓰인 애너그램(anagram) 역시 전치 암호의 일종이다.

문자의 배열을 그럴듯하게 바꾸어 (다른 뜻을 가지는 다른 문자열로 바꿈) 원래의 의미를 감추는 방식인데, 재배열을 해보면 평문을 알아낼 수 있다.

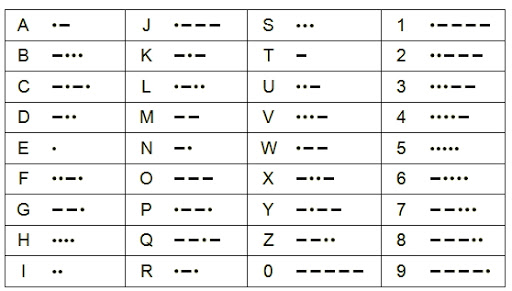

1.4 모스 부호

새뮤얼 모스에 의해 발명된 전신부호로, 선과 점으로 구성되며 그 조합으로 영어 알파벳을 표현한다.

모스 부호는 하나의 시간 단위로 단음을 표시하고 시간단위 세 개로 장음을 표시한다. 각각의 글자 사이에는 세 단위의 휴식기가 있고 각 단어 사이에는 일곱 단위의 휴식기가 있다. 정확한 시간 단위는 작동자에 따라 다르며 숙련된 모스 부호 작동자는 1분당 20개에서 30개의 단어를 전송하고 수신할 수 있다.

[네이버 지식백과] 모스부호 (죽기 전에 꼭 알아야 할 세상을 바꾼 발명품 1001, 2010. 1. 20., 잭 챌리너)

아직까지도 다양한 매체의 소재가 되며, 선박에서 가끔 사용된다.

SOS 신호의 모스 부호인 <단음 세 번, 휴식, 장음 세 번, 휴식, 단음 세 번> 은 유명하다~

모스 부호 2. 현대 암호의 의미와 종류

2.1 대칭키 암호(symmetric-key algorithm)

: 암호화와 복호화에 같은 암호 키를 쓰는 알고리즘

그래서 이 암호를 사용하려면 암호화하는 사람과 복호화하는 사람이 같은 암호 키를 공유하여야 한다.

비교적 간단하여, 계산 속도가 빠르다는 장점을 가진다. (암호화/복호화하는 데에 드는 시간)

하지만 키를 교환해야 한다는 단점이 있다.

대표적인 대칭형 암호방식은 IBM 에서 개발한 DES(Data Encryption Standard)가 있다.

- 64 bit 의 평문을 56 bit 비밀키로 암호화 가능. 다만 이제는 56 bit 의 비밀키가 안전하지 않다고 보아 DES 를 3번 반복하는 Triple DES 를 사용하는 것을 권고

2.2 비대칭키 암호(= 공개키 암호 = public key sryptography)

: 암호화 키와 복호화 키가 서로 다른 알고리즘

모든 사람이 볼 수 있는 공개 키와 소유자만이 가질 수 있는 비밀 키가 존재한다.

이 공개키로 암호화하고, 비밀키로 복호화를 하는 것인데 암호화하고자 하는 자가 이 공개키를 사용하여 암호화하면 비밀키를 가진 주인만이 복호화를 할 수 있는 것이다.

이론적으로는, 이 비밀키를 알아내는 계산이 극도로 어려워서 비밀키를 갖지 못하면 복호화를 할 수 없다.

가장 대표적인 비대칭키 암호 알고리즘은 RSA(소수와 소인수분해 이용)인데, 계산이 아주 복잡하지만 연구가 계속 진행되어 이제는 RSA 의 안전성을 보장하기 위해서는 수천비트 이상의 큰 소수를 키로 사용해야 한다.

비교적 계산 속도가 느리지만 안정성은 더 보장된다는 장점이 있다.

현대에는 이 두 알고리즘을 융합하여 사용하는 방식을 많이 이용한다.

데이터는 대칭형 암호 방식으로 암호화하고, 그 데이터의 교환(통신) 시에 필요한 키를 교환할 땐 비대칭형 암호 방식으로 암호화하는 것이다.

혹은 비대칭형 암호 방식으로 대칭형 암호 방식의 암호 키를 공유하는 방법도 있다.

'SECURITY > FORENSICS' 카테고리의 다른 글

FORENSICS 시작하기 - 네트워크 기초 02 :: 프로토콜 상세 (0) 2020.09.13 FORENSICS 시작하기 - 네트워크 기초 01 :: 이더넷, 패킷, 프로토콜 (0) 2020.09.13 FORENSICS 시작하기 - 기초 개념 04 :: 스테가노그래피(Steganography) (0) 2020.09.11 FORENSICS 시작하기 - 기초 개념 03 :: 파일 시그니처 (0) 2020.09.11 FORENSICS 시작하기 - 기초 개념 02 :: 인코딩이란? ASCII, Hex, URL, Base 64, 유니코드 (3) 2020.09.11