-

칼리 리눅스(Kali Linux) 로 ARP Spoofing (스푸핑), Sniffing (스니핑) 실습하기SECURITY/Network 2021. 3. 14. 19:44

이 블로그는 불법적인 해킹 행위를 권장하거나 유도하지 않습니다.

오로지 교육적인 목적으로만 실습하시고 사용해주세요.

불법 해킹에 대한 책임은 본인에게 있습니다.

1. 개념 소개

스니핑(Sniffing)이란?

스니프(Sniff) 는 "냄새를 맡다.", "킁킁거리다" 라는 뜻으로,

스니핑이란 네트워크 상에 지나다니는 패킷들을 캡처하여 그 안에 있는 내용을 들여다보는 기술이다.

또 스푸핑(Spoofing) 이란, 인터넷 프로토콜인 TCP/IP의 구조적 결함을 이용해 사용자의 시스템 권한을 획득한 뒤,

정보를 빼가는 해킹 수법이다.

ARP Spoofing 이란, ARP 캐쉬에 저장되는 MAC(물리적 주소)를 속여 랜에서 통신 흐름을 왜곡시키는 해킹 수법이다.

2. 실습 소개

이번 실습에서는 공격자와 피해자의 가상 머신을 두 개 만들어서 실습할 것이다.

공격자는 Kali Linux (이하 칼리) 이며 wireshark 로 네트워크 상의 패킷을 캡쳐할 것이다.

피해자는 Windows 8 (이하 윈도우) 이며 웹사이트에서 로그인을 시도할 것이다.

(윈도우 8 이라고는 하지만, 다른 OS 가상 머신이어도 상관 없다.)

실습은 윈도우가 로그인을 시도하면 칼리는 그 패킷을 가지고 윈도우의 로그인 정보를 갈취하는 것을 해볼 것이다.

준비물은 앞서 말했듯 Kali Linux 와 다른 가상 머신 1개, 그리고 Wireshark 가 필요하다.

(Kali Linux 는 따로 설치하지 않아도 wireshark 가 있다)

참고:

2020.09.23 - [SECURITY/FORENSICS] - FORENSICS 시작하기 - Wireshark 사용법

2021.03.14 - [SECURITY] - VMware 로 칼리 리눅스 (Kali Linux) 설치하기

3. 실습

1) 칼리를 Primiscuous(프리미스큐어스) 모드로 설정 한다

-> IP주소와 MAC 주소가 다르더라도 전부 패킷을 수신할 수 있게 됨 (모든 패킷 수신 가능)

# ifconfig eth0 promisc

# ifconfig // 확인! PROMISC 로 되어있으면 다 된 것

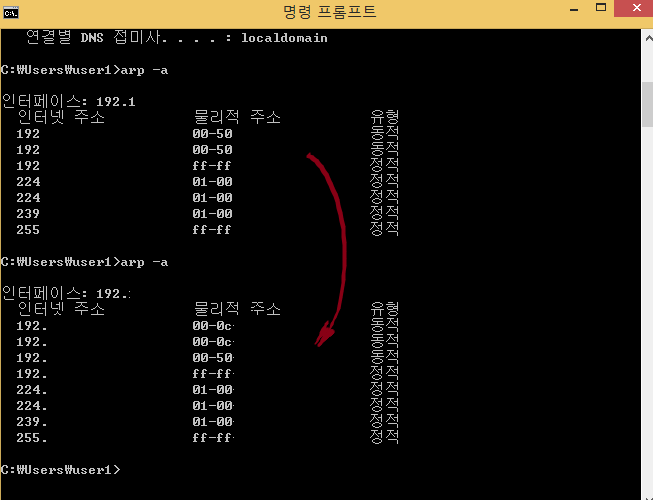

2) 윈도우의 ARP 테이블 확인

ARP (Address Resolution protocol) 란, IP 주소를 물리적 네트워크 주소로 대응(bind) 시키기 위해 사용되는 프로토콜이다.

PC 가 네트워크 통신을 하기 위해서는 ARP 프로토콜로 주변 장치에게 브로드캐스트로 물리 주소를 보내고, PC 는 자신의 물리 주소를 담아 전송한다. 이때 받은 물리적 주소를 ARP 캐시에 테이블 형태로 저장한다.

이 테이블을

$ arp -a

로 확인할 수 있다.

3) 칼리에서 ARP 스푸핑 하기

칼리에서 커맨드로

# arpspoof -t [TARGET_IP] [GATEWAY]

를 해주면 된다.

즉, 이 실습에서는 TARGET_IP 는 윈도우의 IP 이고, GATEWAY 는 윈도우의 게이트웨이다.

윈도우의 게이트웨이는 cmd 에서 ipconfig 로 확인할 수 있다.

* 윈도우의 IP 는 192.168.10.10 라고 하고, 게이트웨이는 192.168.20.20, 칼리는 192.168.30.30 이라고 하겠다.

그럼 칼리에서

$ apt-get install dsniff -y //arpspoof 를 이용하기 위해. dsniff 설치(각종 스니핑 기법들을 위한 자동화 도구)

# arpspoof -t 192.168.10.10 192.169.20.20

를 하면 ARP Spoofing 이 시작된다.

이렇게 하면

윈도우 <-> 게이트웨이 를

윈도우 <-> 칼리 <-> 게이트웨이 로 변형시켜 주는 것이다.

칼리에서 arpspoofing 을 실행하고 있는 상황에서,

윈도우에서 arp -a 를 하면 물리적 주소가 바뀐 것을 확인할 수 있다.

바뀐 물리적 주소는 바로 칼리의 ip 와 물리적 주소이다.

4) Sniffing

(지금 단계에서 3) 번 ARP 스푸핑은 끝냈다고 가정. 참고로 커맨드에서 ctrl + c 를 하면 실행이 끝난다.)

본격적으로 Fragrouter 를 이용해서 Sniffing 을 해보자.

# apt-get install fragrouter -y

# arpspoof -t [TARGET_IP] [GATEWAY]

# fragrouter -B1 // 스니핑 시작!

이제 윈도우에서 인터넷을 사용하는 기록은 칼리가 볼 수 있다.

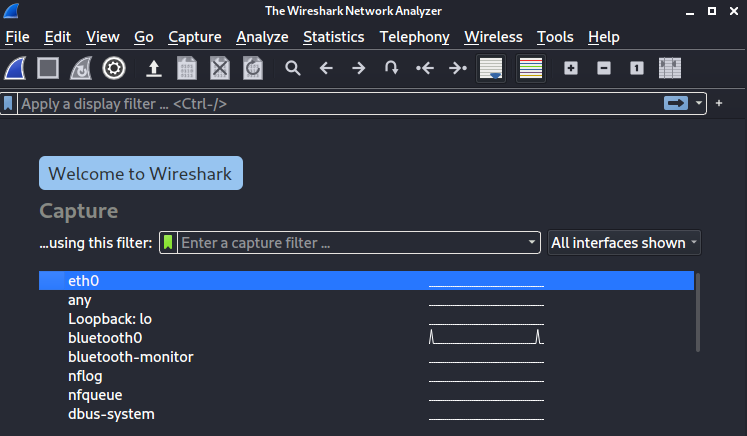

5) Wireshark 로 패킷 캡쳐

4) 번의 상황을 실행시켜 둔 채로, 칼리에서 Wireshark 를 켜주자.

Kali Linux 는 와이어샤크가 기본으로 있기 때문에, 커맨드로 wireshark 를 치면 소프트웨어가 실행된다.

ARP 스푸핑을 하고 있는 eth0 네트워크 장치를 선택하여 패킷을 캡쳐하자.

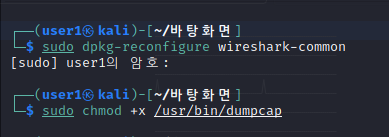

(만약, 칼리 리눅스를 설치하고 처음 wireshark 를 실행하면 실행 안된다는 경고문이 나오고 안될 수 있다

그런 경우 커맨드에 다음과 같이 쳐주자.

$ sudo dpkg-reconfigure wireshark-common

$ sudo chmod +x /usr/bin/dumpcap

이러고 다시 캡쳐 시도하면 잘 된다 ~ )

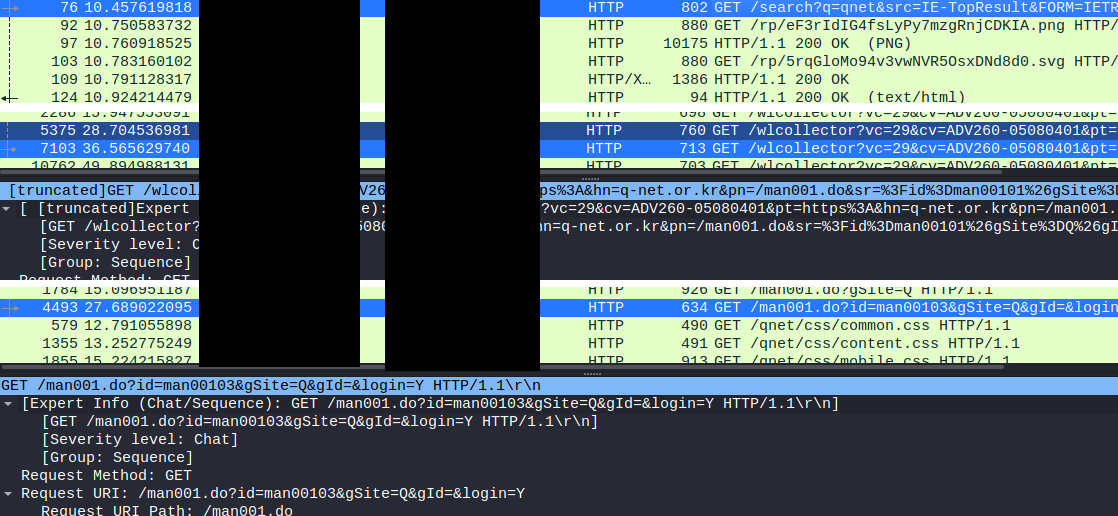

캡쳐를 시작하면, 윈도우로 적당한 사이트 하나를 골라 로그인을 시도하자.

나는 Q-net 을 선택해서 들어가고 그냥 아무 아이디랑 패스워드로 로그인을 시도했다.

그리고 칼리로 캡쳐한 걸 확인하니, qnet 으로 로그인을 시도한 흔적들이 남아있었다.

이상..칼리로 ARP 스푸핑 실습 끝 ~